Data Analysis Producer

[ISC] Mitigation of Threats and Attacks - 1 본문

[ISC] Mitigation of Threats and Attacks - 1

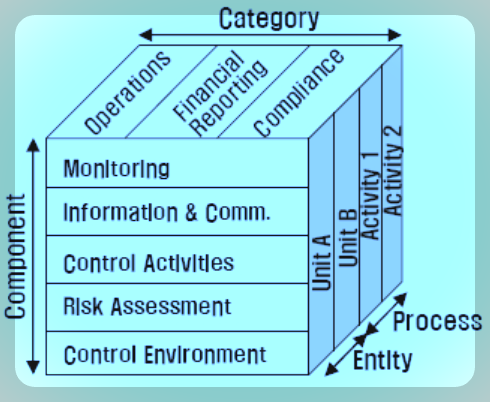

GoldPD 2025. 7. 12. 16:071. COSO(Committee of Sponsoring Organizations)

ORC : Operational/ Reporting/ Compliance Objectives

CRIME

- Control Environment : policy, guidance, role

- Risk Assessment : analize cyber risk and the magnitude of their impact

- Control Activities (Existing) : policies and procedures

- Information and Communication : FACT - Fair, Accurate, Complete, and Timely / Business impact analysis, Employess meetings, Periodic emails addressing cybersecurity internal control, Mendatory annual training of cyber threats and company policies

- Monitoring : identify risk vulnerability and determine effectiveness and efficiencies/ Penetration testing, Vulnerability scanning and assessments, Periodic phishing reports

2. Security policies

- comprehensive guide

: clear terms, definitive role and responsibilities. acceptable level of risk.

- divied into

: user policies, regulatory policies, system-based policies

- Acceptable Use Policy = AUP

: to regulate and protect technology resources

-- assigining responsibilites

-- listing acceptable behavior by employees and vendors

-- specifying consequence of those who violate the AUP

BYOD : Bring Your Own Device

- personal devices

- company : monitoring to prevent intrusion

Security Standards

NIST : National Institute of Standards and Technology

GDPR : General Data Protection Regulation

PCI DSS : Payment Card Industry Data Security Standard

Security Standard Operating Procedures

SOPs : Standard operating procedures

- the lowest level of doc - how to perform specific security tasks or controls

- not all in a single doc.

- job role, company functions

Network components

- send, receive, store data

- AP(Access point) : A wireless connection point for users directly

- Bridges : same protocol, operate at the data link layer

- Gateway : Connect multiple networks

- Hubs : Connection points, old technology

- Switches : route traffic

- Routers : control data flow, assign IP address

- Modems : digital - analog signal to support networks

- Proxies : gateway, acts as a medicator

- Servers : storing files with a file server

- Signal modifiers : amplifiers

Network Security

- Firewall : physical devices, software, or both.

- SSID(Service Set Identifier) : wireless network

- VPN(Virtual Private Network) : using encryption protocols

-- tunneling; or

-- lnternet Protocol Security (IPsec)

- WPA(Wi-Fi Protected Access) : A security protocol between -- routers, switches, and mobile devices

data encryption using AES(Advanced Encryption Standard)

WPA3 : even stronger

Endpoint Security

- Antiviruse and malware screening software

- Auditing software

- Local host firewalls

System Hardening

- A multipronged comrehensive security approach

--reduce risk

- Database Hardening : Create different privilege,

data at rest needs to be enctrypted

MAC(Media Access Control)

: physical or hardware addresses

Authorization and Authentication in Security Operations : 4

1. Zero Trust : Never trust anyone, continuoust authentication, NIST -> ZTNA(Zero Trust Network Architecture), ZTA(Zero-trust Architecture)

- ZTA(Zero-trust Architecture) : a set of system design principles, exist both inside and outside traditional network boundaries, regardless of a network's location

-- An organization's private network is not considered an implicit turst zone.

-- might not be owned or configurable

-- might not be company resources

2. Least Privilege

- minimum authorization and system resources

- privilege creep

- granted with the new role, but access tfrom the prior role is never removed

- Focus on minimizing the access to system resources

3. Need-to-Know

- Focus on the data itself that is needed to perform this job

- Focuses on minimizing the data accessed

4. Allowlisting and Denylisting

- Allowlisting(or whitelisting) : authorized to run on an systems

- Denylisting(or blacklisting) : not authorized on a network

Identification and Authentication

Identification : claiming or asserting one's identity

- social security cards, driver's license, passports

Authentication : validating

- Context-aware Authentication

- Digital Signatures -- Cryptography

- SSO(Single Sign-On) : One and done, Authenticate one time

- Multifactor Authentication(MFA)

- PIN(Personal Identification Numbers) : pysical device, token, at least six characters, limited entry attempts - really important

- Smart Cards : void a sale or apply a discount

- Token : fixed-digit passcode

-- Asychronous tokens do not use clocks

- Biometrics : human physical characteristics

'ISC(Information System and Controls)' 카테고리의 다른 글

| [ISC]SOC Engagement - Categories and Types (3) | 2025.07.20 |

|---|---|

| [ISC]Incident Response (2) | 2025.07.20 |

| [ISC]Confidentiality and Privacy - Key Differance (1) | 2025.07.17 |

| [ISC]Security Testing - SAR : Security Assessment Report (0) | 2025.07.15 |

| [ISC] Mitigation of Threats and Attacks - 2 (0) | 2025.07.14 |